Es toda aquella acción típica, antijurídica y culpable que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de internet. Existen actividades delictivas que se realizan por medio de estructuras electrónicas que van ligadas a un sin numero de herramientas delictivas que busca infligir y dañar todo lo que encuentren en el ámbito informático: ingreso ilegal a sistemas, interceptando ilegal de redes, interferencias, fraude electrónico, ataques a sistemas, robo de bancos, ataques realizados por Hackers, violación de los derechos de autor, pornografía infantil, violación de información confidencial y muchos otros.

TIPOS DE DELITOS INFORMÁTIC

SPAM: se le llama SPAM a todos los correos no deseados llamados también correos basuras o mensajes basuras, generalmente enviados en grandes cantidades que perjudican de alguna o varia maneras al receptor. Ala acción de enviar dichos mensajes se denomina SPAMMING. Las vías más utilizadas que un objeto de correos basura incluyen grupos como redes sociales, páginas web, wiki,, foros, web logs, blogs.

FRAUDE: es un correo electrónico que publica información falsa e induce al destinatario a enviar informe a sus amigos, familiares y otros. El propósito del fraude es otorgarle a su creador la satisfacción de a ver engañado a muchas personas. Existen modalidades del fraude:

PHISHING: solicitan información personal o confidencial con objetivos de robar identidad y mas tarde cometer fraude, vender o publicar en el Internet dicha información.

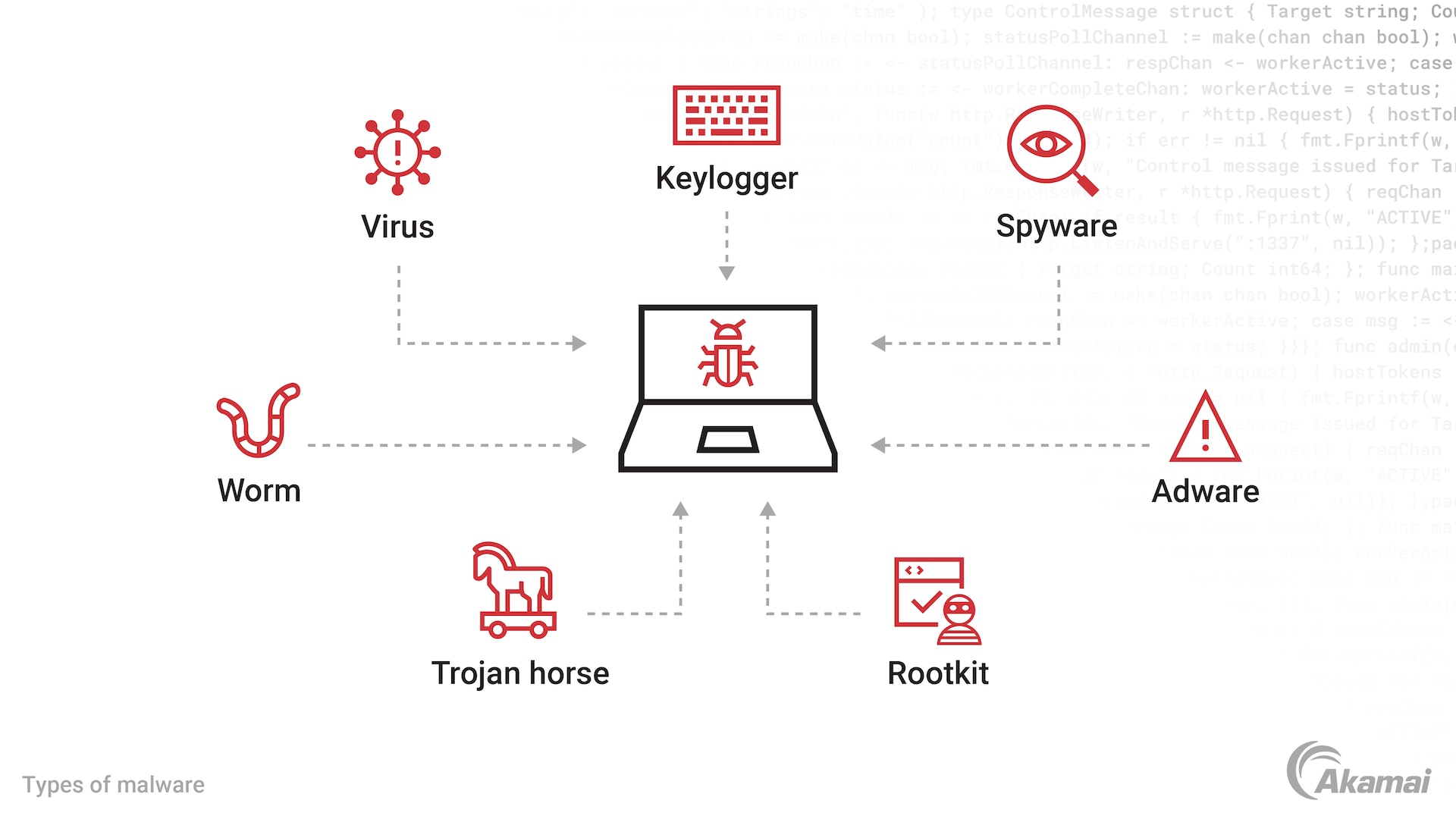

KEYLOGGERS: son programas catalogados como spyware. Registran información a través del teclado al ingresar datos de usuarios, contraseñas, las cuales son almacenadas y luego enviadas a las personas que desean robar la información.

CIBERBULLING Y HOSTIGAMIENTO O ACOSO: esto ocurre por lo general en canales de conversación, grupos o con el envío de correos electrónicos destinados en exclusiva a ofender. Todo comentario que sea denigrante u ofensivo es considerado como hostigamiento o acoso. Otra forma de acoso informático es el CIBERBULLING a través de mensajes difamatorios para acosar a un individuo por medio de correo electrónico, redes sociales, blogs, mensajería instantánea, mensajes de texto y teléfonos móviles.

CRACKER: Se utiliza para referirse a las personas que "rompen" algún sistema de seguridad motivados por una multitud de razones, incluyendo fines de lucro, los cuales se dedican a la edición desautorizada de software.

HACKER: persona interesada en el funcionamiento de sistemas operativos, a la cual le gusta husmear por todas partes, llegar a conocer el funcionamiento de cualquier sistema informático mejor de quiénes lo inventaron, con el único fin de poder usar sus conocimientos y robar información de otros ordenadores.

contenidos eróticos o pornográficos por medio de correo electrónico, redes sociales, blogs, mensajería instantánea, mensajes de texto y teléfonos móviles. No sostiene ninguna relación y no se debe confundir el envío de vídeos de índole pornográfico con el término Sexting. Es una práctica común entre jóvenes, y cada vez más entre adolescentes.